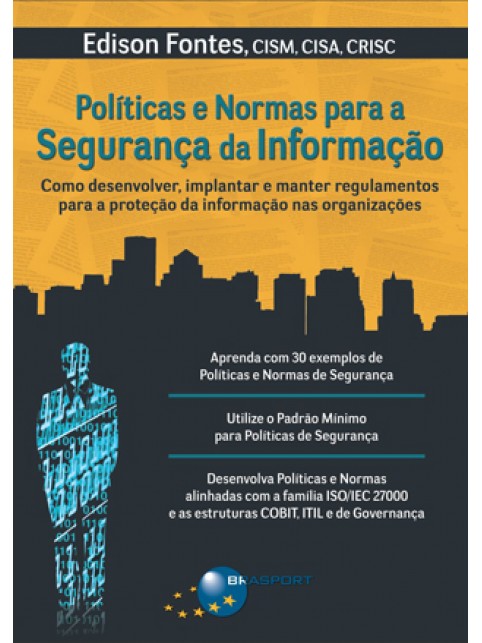

Políticas e Normas para a Segurança da Informação

- Catálogo: Livros da Brasport

- Modelo:025388

- Categorias

- - Informática e TI

- - Segurança

- Disponibilidade:Indisponível

- R$ 74,00R$ 59,20

R$ 52,10

(-12%)p/Pagamento por PIX- Aprenda com 30 exemplos de Políticas e Normas de Segurança

- Utilize o Padrão Mínimo para Políticas de Segurança

- Desenvolva Políticas e Normas alinhadas com a família ISO/IEC 27000 e as estruturas COBIT, ITIL e de Governança

Este livro supre uma lacuna de literatura no assunto de segurança da informação com uma abordagem prática e teórica, e tem por objetivo facilitar o desenvolvimento, a implantação e a manutenção de políticas e normas de segurança da informação. Apresenta os aspectos teóricos que precisam ser considerados pelos profissionais envolvidos no desenvolvimento de regulamentos de segurança e também apresenta uma parte prática onde foram disponibilizados trinta exemplos reais de políticas, normas e documentos complementares.

Ele foi feito pensando em ser proveitoso para os envolvidos com a segurança da informação, podendo ser utilizado pelos alunos e professores nos cursos de pós-graduação e de graduação, MBAs e nas organizações pelos profissionais de segurança da informação, pelos auditores, profissionais de controle,profissionais de gestão de risco e demais profissionais interessados no tema segurança da informação.

| Comprimento | 24 cm |

| Edição | 1 |

| Formato | Livro físico |

| Idioma | Português |

| ISBN | 9788574525150 |

| Lançamento | 01 de agosto de 2012 |

| Largura | 17 cm |

| Lombada | 1,5 cm |

| Páginas | 288 |

| Volume | 652,8 |

| Ano | 2012 |

| Sumário |

1. A Informação 2. O Processo de Segurança da Informação 3. A Necessidade da Política e de Outros Regulamentos 4. A Política de Segurança da Informação e a Gestão de Riscos 5. A Política de Segurança da Informação e a Norma NBR ISO/IEC 27002 6. A Política de Segurança da Informação e a Norma NBR ISO/IEC 27001 7. A Política de Segurança da Informação e a Norma NBR ISO/IEC 27005 8. A Política de Segurança da Informação e o COBIT 8.1 – O COBIT 8.2 – Os domínios do COBIT 8.3 – Domínios do COBIT e os processos de TI 8.4 – Processo de TI – DS5 Garantir a Segurança dos Sistemas 8.5 – COBIT e a política de segurança da informação 9. A Política de Segurança da Informação e o ITIL 9.1 – Estrutura do ITIL 9.2 – ITIL e a política de segurança da informação 10. A Política de Segurança da Informação e a Governança 10.1 – Governança corporativa 10.2 – Governança de segurança da informação 10.3 – A participação da direção e das áreas de negócio na governança da segurança da informação 11. Arquitetura para Políticas e Normas de Segurança da Informação 12. Escrevendo Políticas e Normas de Segurança da Informação 12.1 – O processo de criação de regulamentos 12.2 – Motivações para a existência da política de segurança da informação 12.3 – O projeto de política de segurança da informação 12.4 – Alinhamento aos objetivos da organização, objetivos do negócio 12.5 – Desenvolvendo a política e as normas de segurança da informação 12.6 – Premissas para uma existência verdadeira de políticas e normas 12.7 – Desenvolvendo políticas e normas de segurança da informação 12.8 – Escrevendo o texto do documento 12.9 – A definição dos controles a serem considerados 13. Exemplos de Políticas, Normas e Procedimentos 13.1 – Nível 1: Políticas, Diretrizes Exemplo 1. Política de Segurança e Proteção da Informação Exemplo 2. Política de Segurança da Informação Exemplo 3. Política de Segurança da Informação Exemplo 4. Política de Segurança da Informação (Prestador) Exemplo 5. Política de Segurança e Proteção da Informação 13.2 – Nível 2: Políticas, Normas Exemplo 6. Uso de Correio Eletrônico Exemplo 7. Utilização do Ambiente Internet pelo Usuário Exemplo 8. Classificação da Informação – Nível de Confidencialidade Exemplo 9. Acesso à Informação Exemplo 10. Respeito à Privacidade do Usuário Exemplo 11. Uso de Recurso Computacional Exemplo12. Continuidade Operacional Exemplo 13. Cópias de Segurança da Informação Exemplo 14. Validação de Cópias de Segurança – Gestor da Informação Exemplo 15. Desenvolvimento e Manutenção de Sistemas Exemplo 16. Conscientização e Treinamento de Usuário em Segurança da Informação Exemplo 17. Programas Produto de Tecnologia da Informação Exemplo 18. Acesso à Informação no Ambiente Convencional 13.3 – Nível 3 e Demais Níveis: Normas, Procedimentos Exemplo 19. Acesso Lógico ao Ambiente de Produção pelo Pessoal de Desenvolvimento e Manutenção de Sistemas Exemplo 20. Utilização de Senha para o Acesso Lógico Exemplo 21. Acesso Remoto pelo Usuário Exemplo 22. Registro de Incidentes Exemplo 23. Registro de Ocorrência em Segurança da Informação Exemplo 24. Cadastro de Gestores da Informação Exemplo 25. Documentos em Papel – Lixo, Destruição e Reciclagem Exemplo 26. Usuário da Informação Exemplo 27. Termo de Responsabilidade para Uso da Informação Exemplo 28. Termo de Responsabilidade do Usuário 13.4 – Glossário Exemplo 29. Termos Utilizados nos Documentos de Segurança da Informação 13.5 – Planejamento Exemplo 30. Planejamento da Gestão da Segurança da Informação Anexo 1. Controles da NBR ISO/IEC 27002 Anexo 2. Padrão Mínimo de Política de Segurança da Informação Análise dos controles das políticas de segurança da informação Anexo 3. Alinhamento da Política de Segurança da Informação com os Gestores da Organização Bibliografia |

Etiquetas: Políticas, Normas, Segurança da Informação, segurança, informação, regulamentos, proteção da informação, organizações