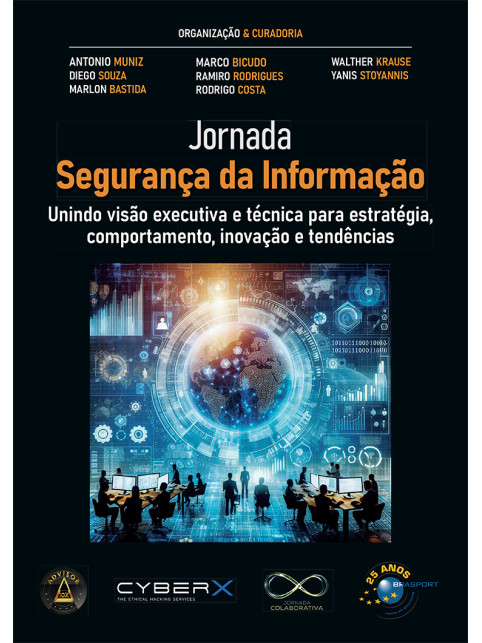

Jornada Segurança da Informação

- Catálogo: Livros da Brasport

- Modelo:025645

- Categorias

- - Segurança

- - Jornada Colaborativa

- Disponibilidade:Indisponível

- R$ 116,00R$ 92,80

R$ 81,66

(-12%)p/Pagamento por PIXEsta obra foi desenvolvida por 21 profissionais atuantes no setor da Segurança da Informação e está estruturada em 23 capítulos, reunidos em cinco partes: Introdução e Conceitos; Segurança Estratégica; Segurança Comportamental; Segurança Tecnológica; e Inovação e Tendências.

“O livro deveria ser leitura obrigatória de conselheiros, gestores e líderes. Assim como a disciplina Segurança da Informação precisa ser ensinada desde criança, ainda na escola, para formação da cidadania digital. Desse modo, convido a todos para, mais que lerem o livro “Jornada Segurança da Informação”, adotarem a obra como manual, guia de consulta, para todos os desafios atuais e que estão por vir.” (Patricia Peck, prefaciadora)

A Jornada Colaborativa

Era uma vez um professor universitário que sonhava lançar um livro quando finalizou o mestrado em 2006. O sonho começou a ser concretizado em 2017 com o livro “Jornada DevOps”, mas alguns obstáculos travaram sua evolução após a escrita de três capítulos.

Em setembro de 2018, durante sua palestra na PUC Minas, surgiu um click: “Será que outras pessoas apaixonadas por DevOps ajudariam com a escrita colaborativa?”

Dezenas de colaboradores aceitaram o convite e o livro foi lançado para 350 pessoas no dia 06 de junho de 2019 no Centro de Convenções SulAmérica, no Rio de Janeiro.

A escalada dos times gerou novas amizades, aprendizados, doação de R$ 502 mil para instituições com o lançamento de 34 livros e sonhamos transformar mais vidas com a inteligência coletiva e o apoio de empresas amigas.

Antonio Muniz

Fundador da Jornada Colaborativa, curador de 30 livros e CEO Advisor 10X.

Walther Krause

Líder do time organizador do livro, curadoria e revisão técnica.

Coautores

Alexandre Freire

Alfredo Santos

Antonio Muniz

Cristiano Pimenta

Cristina Sleiman

David de Paula Santos Silva

Diego Souza

Hermann Rego

José Fontenelle

Luiz Gustavo Ribeiro da Silva

Marcia Maximiano

Marco Bicudo

Mario Verdibello

Marlon Bastida

Pedro Bezerra

Ramiro Rodrigues

Rebeca Silva

Renato Pinheiro de Souza

Rodrigo Costa

Salomão de Oliveira

Walther Krause

Yanis Stoyannis

| Comprimento | 24 cm |

| Edição | 1 |

| Formato | Livro físico |

| Idioma | Português |

| ISBN | 9786560960091 |

| Lançamento | 3 de abril 2024 |

| Largura | 17 cm |

| Lombada | 1,5 cm |

| Páginas | 288 |

| Volume | 612 |

| Ano | 2024 |

| Sumário | PARTE I. INTRODUÇÃO E CONCEITOS 1. Contexto da segurança da informação (Cristiano Pimenta/Walther Krause) 2. Visão geral da segurança da informação (Marlon Bastida/Marcia Maximiano) A importância de proteger as informações A evolução da segurança da informação Abordagem dos investimentos em segurança Benefícios da segurança da informação Agilidade em negócios Redução de custos Portabilidade Metodologia de segurança 3. Principais elementos da segurança da informação (Salomão de Oliveira) Pilares CID Confidencialidade Integridade Disponibilidade Outros aspectos da segurança da informação Autenticação Autorização Auditoria Autenticidade Não repúdio Legalidade PARTE II. SEGURANÇA ESTRATÉGICA 4. Governança em segurança da informação (José Fontenelle) Alinhamento estratégico Entrega de valor dos investimentos Gerenciamento de riscos Balanced Scorecard Dimensão financeira Dimensão de operações (de TIC, de TO, de TA) Dimensão clientes (internos e/ou externos) Dimensão aprendizado e crescimento (das equipes de SIC, de TIC e de todas as áreas de negócio) 5. Construção de um PDSI (Plano Diretor de Segurança da Informação) (Ramiro Rodrigues) Etapa 1 – Entendimento do cenário e apuração da maturidade da organização Etapa 2 – Apuração das fragilidades Etapa 3 – Apuração de ameaças e riscos Etapa 4 – Definição dos projetos Etapa 5 – Levantamento de informações complementares Etapa 6 – Consolidação das informações no modelo final 6. Confiança zero e sua aplicação nas organizações (Cristiano Pimenta) 7. Confiança zero – visão prática (Luiz Gustavo Ribeiro da Silva) Estudos de caso Estudo de caso 1: limitação do acesso não desejado Estudo de caso 2: aplicação do princípio do privilégio mínimo 8. Inspeção de fornecedores críticos para o negócio (Cristiano Pimenta) 9. SGSI e SGPI (Salomão de Oliveira) SGSI – Sistema de Gestão de Segurança da Informação SGPI – Sistema de Gestão da Privacidade da Informação 10. Segurança ofensiva (David de Paula Santos Silva/Diego Souza) Resumo Introdução Testes de invasão Tipos de testes Perfis de hackers Passos para busca de vulnerabilidades Red Team Assessment – RTA Wargames O que é um exercício de cyber wargame? Teste de prontidão cyber wargame Como funcionam os jogos Automações ofensivas Programa de recompensa – Bug bounty Segurança estratégica Conclusão PARTE III. SEGURANÇA COMPORTAMENTAL 11. Engajando as pessoas na segurança da informação (Rebeca Silva/Rodrigo Costa) Colocando as pessoas no centro Sendo acessível Apresentando leveza Sendo criativo 12. Cultura e clima organizacional (Hermann Rego) 13. Engenharia social: as pessoas no centro da segurança (Mario Verdibello/Yanis Stoyannis) Introdução Phishing As pessoas no centro da segurança Cuidados com o celular Uso da inteligência artificial Data poisoning Deepfake Dicas finais 14. Certificando o profissional de segurança da informação (Pedro Bezerra) Security Information Roadmap PARTE IV. SEGURANÇA TECNOLÓGICA 15. Segurança em RPA (Renato Pinheiro de Souza) Pilares da segurança da informação O equilíbrio da segurança Segurança em RPA As camadas de segurança Camada do robô Camada da vizinhança 16. Gerenciando suas senhas (Mario Verdibello) Introdução Um pouco de matemática Evitando a porta da frente 2FA x 2SV Cofre de senhas Sem senhas Desenvolvimento seguro Recomendações finais 17. Segurança por projeto (security by design) (Walther Krause) Introdução O conceito de segurança por projeto Arquitetura de segurança O projeto Princípios e pilares da segurança da informação Pilares Princípios Conclusão 18. Forense em segurança (Mario Verdibello) Introdução Um pouco sobre resposta a incidentes Um pouco sobre perícia Assuntos complementares Evidências de rede Evidências de host Threat intelligence Automatizando PARTE V. INOVAÇÃO E TENDÊNCIAS 19. Segurança em ambiente industrial (Alexandre Freire) A explosão da segurança cibernética industrial Na portaria da fábrica A consciência dos profissionais impulsiona o mercado Fatores que impulsionam o mercado 1. Transformação digital e advento da cloud 2. Internet das coisas (IoT) 3. Convergência IT/OT 4. Ameaças e gestão de riscos Conclusão 20. Aprimoramento legal e regulatório de segurança e privacidade (Cristina Sleiman/Salomão de Oliveira) Introdução Segurança da informação e conformidade legal Mas o que a ISO/IEC tem a ver com leis? Privacidade e monitoramento Marco Civil da Internet Segurança da informação e privacidade Gestão de terceiros – Tecnologia e segurança da informação Conclusão 21. Governança de identidades e acessos (GIA) (Alfredo Santos/Yanis Stoyannis) Introdução Características de gestão e governança de identidades Principais componentes de um GIA O que é uma identidade? Atributos Recursos conectados Fontes autoritativas Metadiretório Ciclo de vida das identidades Workflow Kit de admissão ou direitos de acesso do usuário Mudanças organizacionais e o impacto nos acessos Encerramento de uma identidade Reconciliação Integração com help desk/service desk IA na concessão do acesso Mapeamento de sistemas Perfis de acesso O que é um perfil de acesso? Segregação de funções Grupo ideal para criação das definições (comitê de IAM) Manutenção de perfis Mineração de perfis Revisão de perfis e de acessos de uma pessoa Qualificação do solicitante Delegação Políticas de senhas Conclusão 22. Tecnologia 5G e segurança em redes móveis (Yanis Stoyannis) Introdução A tecnologia 5G Os desafios de conectividade Arquitetura do 5G e o aprimoramento da segurança nas redes móveis Implementações Smartphones e SIM Card (chip) para 5G Virtualização da rede 5G Criticidade das redes móveis Evolução da segurança nas redes móveis Desafios de segurança para o 5G Evolução do arcabouço jurídico em telecomunicações Estratégia de cibersegurança para 5G 1. Padronização 2. Desenvolvimento de produtos 3. Implementação 4. Operação Conclusão 23. Segurança em IoT (Marco Bicudo/Yanis Stoyannis) Introdução Motivadores e barreiras para adoção de IoT A importância da segurança para IoT Crescimento das vulnerabilidades em IoT Recomendações de segurança para fabricantes de soluções IoT A arquitetura de IoT e a necessidade de segurança 1. Tecnologias Operacionais (TO) 2. Tecnologias da Informação (TI) Camadas de segurança Camada 1. Dispositivos físicos Camada 2. Conectividade Camada 3. Computação de borda (edge computing ou fog computing) Camada 4. Acumulação dos dados Camada 5. Abstração dos dados Camada 6. Aplicação e análises analíticas Camada 7. Colaboração e integração de processos Conclusão Considerações finais (Os autores) Experimentos do livro Referências Dedicatória e agradecimentos Sobre os autores |

Etiquetas: Livro Jornada Segurança da Informação: unindo visão executiva e técnica para estratégia, comportamento, inovação e tendências, Livro Jornada, Jornada Segurança, Segurança da Informação, Jornada Colaborativa, Colaborativa, Jornada, Segurança, Informação, visão executiva, executiva, técnica para estratégia, estratégia, Alexandre Freire, Alfredo Santos, Antonio Muniz, Cristiano Pimenta, Cristina Sleiman, David de Paula Santos Silva, Diego Souza, Hermann Rego, José Fontenelle, Luiz Gustavo Ribeiro da Silva, Marcia Maximiano, Marco Bicudo, Mario Verdibello, Marlon Bastida, Pedro Bezerra, Ramiro Rodrigues, Rebeca Silva, Renato Pinheiro de Souza, Rodrigo Costa, Salomão de Oliveira, Walther Krause, Yanis Stoyannis, 9786560960091, livro 9786560960091, Informática e Tecnologia, TI, Tecnologia da Informação